Seguridad en redes 5G: gestión eficiente soportada por IA Generativa

El desarrollo de las tecnologías 5G está cimentando el camino hacia una nueva era de las comunicaciones con redes móviles de banda ancha de alta velocidad, las aplicaciones de ultra-baja latencia o la conectividad masiva de dispositivos

Aunque las expectativas respecto al 5G han sido altas en los últimos años, la demanda real de estos servicios en España aún es limitada, tal y como recoge el Informe de Seguimiento de la Tecnología 5G realizado por la CNMC y que fue publicado el pasado Marzo.

Sin embargo, en dicho informe se hace hincapié en que los avances en la implementación de Redes Privadas 5G y las mejoras en el despliegue de las redes 5G muestran que los nuevos servicios y oportunidades de negocio están en camino.

Sea como fuere, a medida que el uso y la cobertura de las redes 5G sigan aumentando, tanto para las industrias como para los consumidores, también traerá consigo una nueva gama de retos de seguridad, numerosos y complejos, por lo que será de suma importancia garantizar la confidencialidad, la integridad, la disponibilidad, la autenticidad y la trazabilidad de las redes y sobre todo con más énfasis si hablamos de infraestructuras críticas. Implantar medidas de seguridad sólidas en la 5G no es solo un reto técnico importante, sino también vital para generar confianza entre los usuarios de los servicios.

La gestión eficiente de la seguridad en 5G requiere una comprensión profunda de las diversas especificaciones y normativas aplicables, así como una estrategia coordinada para su implementación. Un enfoque unificado puede ser beneficioso para reducir la complejidad y mejorar el cumplimiento.

Analicemos la complejidad del marco normativo y regulatorio de la ciberseguridad de las redes 5G. Todo ello se viene desarrollado principalmente a través de:

Las organizaciones de estandarización (3GPP, ETSI, GSMA,ITU, O-RAN Alliance, etc.).

Las entidades gubernamentales, locales y europeas, principamente.

Los hubs colaborativos.

Por supuesto todas estas organizaciones cuenta con el apoyo de la innovación y la investigación.

Organizaciones de estandarización

En el ámbito de la estandarización, 3GPP ha creado un conjunto de especificaciones de seguridad para 5G dentro del grupo de trabajo SA3 (Service and System Aspects 3). Recientemente ha publicado en Marzo del 2024 (Release 18) una nueva versión de la Especificación Técnica (TS) 33.501 Security architecture and procedures for 5G System. Adicionalmente tambien se ha actualizado ya con Release 19 la TS 33.310 Network Domain Security (NDS) and Authentication Framework (AF).

ETSI también especifica nuevas versiones en ETSI TS 133 501 V18.5.0 (2024-05) La Arquitectura de Seguridad de 5G, que es exactamente igual a la especificada en 3GPP 33.501. ETSI tiene un fuerte enfoque en Europa, mientras que 3GPP tiene una perspectiva global. Publicar la especificación en ambos contextos facilita el acceso y la adopción en diferentes regiones. Además ETSI cuenta con 3 grupos de trabajo dedicados a 5G: CYBER, NFV y MEC.

Open RAN es una iniciativa que busca transformar y abrir las redes de acceso radio (RAN) mediante la estandarización de interfaces y la desagregación de hardware y software, incorporando inteligencia y capacidades de automatización para mejorar la eficiencia operativa y la gestión de la red. O-RAN Alliance, a través de su Work Security Group , ha publicado sus últimas especificaciones de seguridad del Release 3 en Febrero del 2024, incluyendo distintos estudios de seguridad para cada uno de sus componentes y recogiendo los requisitos y controles específicos en O-RAN Security Requirements and Controls Specification 8.0.

GSMA (GSM Association) no es un organismo de estandarización pero desempeña un papel de liderazgo en la industria móvil al emitir directrices, mejores prácticas y recomendaciones que ayudan a guiar a sus miembros y a la industria en general. Por ejemplo, dado que las cadenas de suministro SW conllevan riesgos sistémicos que requieren atención estructural, la GSMA ha definido GSMA Network Equipment Security Assurance Scheme (NESAS) que proporciona a los operadores de red móvil un marco global de aseguramiento de la seguridad. El objetivo del plan es auditar y probar a los proveedores de equipos de red y sus productos con respecto a una base de referencia de seguridad.

Existen organismos más transversales como:

- ITU-T (International Telecommunication Union – Telecommunication Standardization Sector) que tiene el Study Group 17 enfocado en la seguridad, incluyendo la seguridad de las redes 5G.

- NIST (National Institute of Standards and Technology) que es la Agencia del Departamento de Comercio de los EE.UU. que desarrolla estándares y directrices tecnológicas como su NIST Cybersecurity Framework que roporciona un marco de referencia para gestionar riesgos de ciberseguridad que puede aplicarse a infraestructuras 5G.

- IETF (Internet Engineering Task Force) que aunque no se enfoca exclusivamente en 5G, muchos de sus estándares de seguridad son fundamentales para la seguridad de las redes 5G (TLS, Ipsec).

Entidades gubernamentales locales

En el caso de las entidades gubernamentales de España, el Ministerio para la Transformación Digital y de la Función Pública publicó, el pasado 1 de Mayo el Esquema Nacional de Seguridad de redes y servicios 5G (ENS5G) que tiene, entre los objetivos que recoge el artículo 2, el garantizar un funcionamiento continuado y seguro de las redes y servicios 5G.

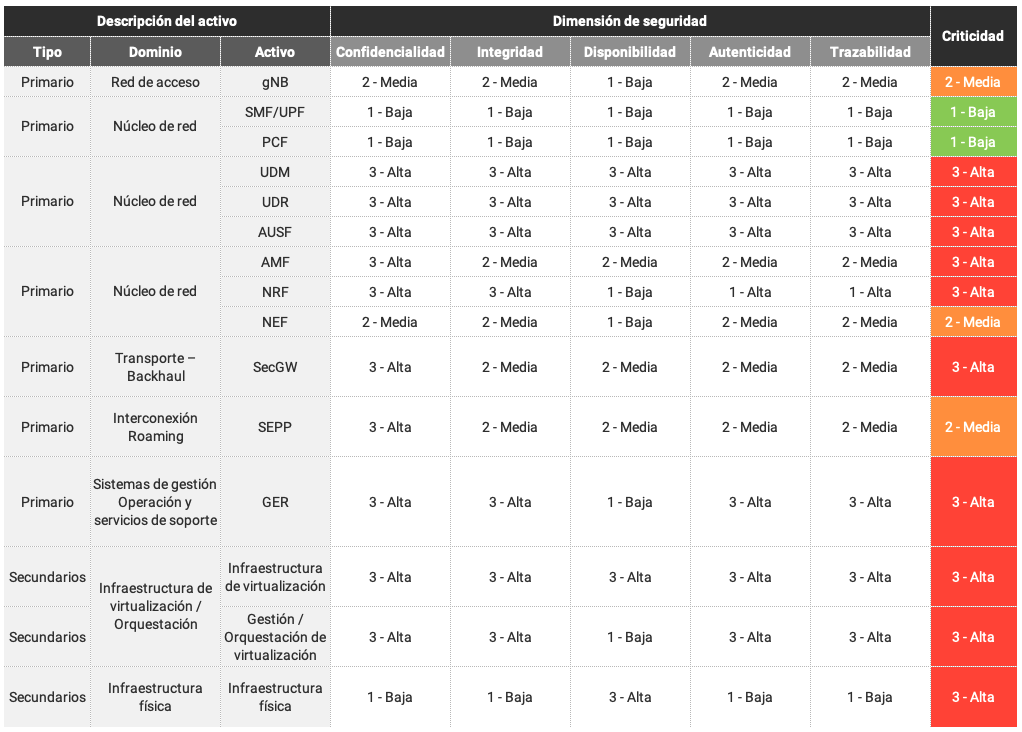

En el Anexo II de ENS5G, se incluye un análisis de riesgos aplicable a nivel nacional donde de manera específica se realiza una identificación de criticidad para los activos dentro de cada una de las partes o elementos de una red 5G. Se distingue entre activos primarios y secundarios . Dentro de los entornos de red primarios, se encuentra el Acceso Radio, el Núcleo de Red, el Transporte-Backhaul (SecGW), la Interconexión de Roaming y los Sistemas de Control, Gestión y Operación de la Red. Los entornos de red secundarios inlcuyen las Plataformas de Virtualización, la Infraestructura física, el Edge-Computing y el Network Slicing. En función de 5 dimensiones de seguridad la criticidad de cada activo se resume en la siguiente tabla:

Hacemos un alto en este apartado pues parece pertinente hacer alguna consideración al respecto de la criticidad asignada para algunos casos, pues de ello depende las acciones y políticas a ejecutar. Quizás el considerar una criticidad media para el activo gNB, que figura en el dominio de la red de acceso, pueda resultar demasiado optimista, y más cuando en el propio artículo 6 del ENS5G se categoriza la red de acceso como un elemento crítico, eso sí, con el añadido de “en aquellas zonas geográficas y ubicaciones que se determine”. Puede que la criticidad en general para todas las funciones de red ,esté también muy ligada a ciertos casos de tráfico como podrían ser las llamadas de emergencia.

En cualquier caso, en los últimos años, se han descubierto una amplia variedad de vulnerabilidades contra protocolos de enlace y establecimiento de sesión. Dichas vulnerabilidades pueden implementarse en Software Defined Radios (SDR) que interrumpen, suplantan o inundan mensajes de capa 3 (L3) para comprometer la seguridad y la privacidad y que siguen siendo aplicables al último estándar de red móvil 5G. Por todo ello parecería pertinente que la criticidad fuera alta.

Un comentario similar al del gNodeB cabría realizar para la UPF. En la arquitectura de 5G especificada en la TS 33.501 se introduce Inter-PLMN UP Security (IPUPS) en el perímetro de la PLMN, para proteger los mensajes del plano de usuario.

El IPUPS es una funcionalidad del UPF que refuerza la seguridad GTP-U en la interfaz N9 entre los UPFs de la PLMN visitada y la de origen. IPUPS puede activarse con otra funcionalidad en un UPF o activarse en un UPF dedicado. Por consiguiente, una componente de red que proporciona seguridad perimetral para el 5G Core debería considerarse con una criticidad más alta. Es probable que la evaluación de criticidad de los componentes de las redes 5G en los análisis de riesgos no puede ser fijadas solo en función de las funcionalidades que despliega cada componente y que dependerán de otras variables como puede ser casos de tráfico, áreas geográficas, desagregación de componentes en el Edge, etc.

Entidades y directivas europeas

En Julio del 2021 ENISA (European Union Agency for Cybersecurity ) definió 5G Supplement – to the Guideline on Security Measures under the European Electronic Communication Code. En Mayo del 2023 se definió una Matriz de Controles de Seguridad 5G que es una matriz completa y dinámica de controles de seguridad y mejores prácticas para redes 5G definidas anteriormente, con el fin de apoyar a las autoridades nacionales de los Estados miembros de la UE en la aplicación de las medidas técnicas de ciberseguridad para 5G. Por ejemplo, en dicha matriz, se distintos objetivos de seguridad entre los que se encuentran los relativos a la integridad de la red y de los sistemas de información (SO12). En los controles definidos para 5G relativos al SO12 está el fuzzing testing que son pruebas que confirman que el producto de red es funcional y robusto cuando se enfrenta a un gran número de paquetes malformados (ataques). LAUDE tiene una amplia experiencia en auditorías que realizan este tipo de pruebas para redes móviles y fijas de operadores tipo Tier1

NIS2 (Network and Information Systems Directive) y DORA (Digital Operational Resilience Act) son marcos regulatorios que, aunque no están exclusivamente dedicados a 5G, tienen implicaciones significativas para la seguridad y resiliencia de las redes 5G. NIS2 se enfoca en la ciberseguridad de infraestructuras críticas, incluyendo las redes 5G, mientras que DORA asegura que las entidades financieras que dependen de estas redes mantengan una alta resiliencia operativa. Ambos marcos contribuyen a un entorno de telecomunicaciones más seguro y robusto, esencial para el despliegue y operación de 5G en la Unión Europea.

La directiva Critical Entities Resilience (CER) se centra en mejorar la resiliencia de las entidades críticas en la UE contra diversas amenazas, asegurando que estas entidades puedan resistir, adaptarse y recuperarse de interrupciones y desastres, incluyendo ciberataques.

La European Cyber Resilience Act (CRA) tiene como objetivo establecer requisitos de seguridad para productos con elementos digitales a lo largo de su ciclo de vida, desde el diseño hasta el uso final. Esto implica asegurar que todos los dispositivos conectados a redes, incluidas las redes 5G, cumplan con estándares de seguridad robustos. Aquí entran en juego los estándares de ISO/EIC 27001, 27002,…

Juntas, DORA, CRA, NIS2 y CER crean un marco integral para la seguridad y resiliencia digital en Europa.

Hubs colaborativos

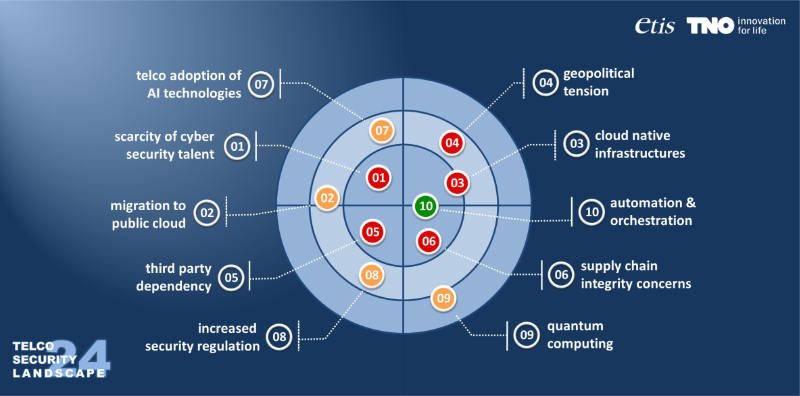

Relativo a los hub colaborativos para mejorar la seguridad cibernética en el sector de las telecomunicaciones, ET-ISAC (European Telecommunications Information Sharing and Analysis Centre) es una organización dedicada a mejorar la ciberseguridad en el sector de las telecomunicaciones en Europa. Su objetivo principal es facilitar la colaboración y el intercambio de información entre operadores de telecomunicaciones y otros actores relevantes en el ámbito de la ciberseguridad. Una de sus actividades consiste en realizar lo que se conoce como Annual Telco Security Landscape . En la siguiente figura se muestra cual es el panorama del 2024:

Dicho panorama muestra como una amenaza/oportunidad el incremento de regulación en materia de seguridad, tanto a nivel nacional como europea y que por supuesto impondrá nuevas obligaciones a los distintos actores involucrados en la seguridad de las redes

Figura también como amenaza/oportunidad, la Inteligencia Artificial (IA)/ML que es sin ninguna duda al mismo tiempo una oportunidad para mejorar la ciberseguridad ya que permitirá identificar amenazas nuevas o complejas y aplicar controles de seguridad más dinámicos y adaptables y al mismo tiempo una amenaza en una doble vertiente:

- El que se utilice como una herramienta para atacar las redes móviles

- Una vez integrada la IA/ML que realiza por ejemplo el mantenimiento y la optimización de las redes , se convierta en un objetivo más de ataque.

Las técnicas de detección y prevención de los ataques específicos a la IA/ML se describen en detalle tanto en NIST AI 100-2 E2023 como en OWASP.

Investigación

Las organizaciones dedicadas a la investigación ponen más foco en el futuro pensando ya en B5G (Beyond 5G) y 6G. En el ENS5G se fija un objetivo de fortalecer la industria y fomentar las actividades de I+D+i nacionales en ciberseguridad relacionadas con la tecnología 5G.

A medida que se avanza hacia la 6G, se anticipan nuevos desafíos y retos de seguridad. A continuación, se detallan entre otros, algunos de los ámbitos de desarrollo e investigación que ayudarán en la protección frente ataques y que serán fuentes de nuevas especificaciones (algunas ya en marcha):

- Criptografía Post-Cuántica: La criptografía post-cuántica es esencial para proteger la infraestructura de comunicación contra las amenazas planteadas por las futuras computadoras cuánticas, que tendrán la capacidad de romper los esquemas criptográficos actuales. ETSI ha formado el grupo de trabajo Cyber Quantum Safe Cryptography (QSC).

- Blockchain: Blockchain proporciona un método descentralizado para asegurar la integridad y transparencia de los datos, garantizando transacciones seguras y verificables. Su aplicación en 6G puede facilitar la gestión de identidades y la autenticación distribuida. Ya hay estudios relativos a lo que se conoce como 5GSBA: Secure Blockchain-Based Authentication and Key Agreement Scheme for 3GPP 5G Networks

- Arquitectura Zero Trust (ZTA): La arquitectura Zero Trust se basa en la verificación continua de usuarios y dispositivos, asegurando que cada solicitud de acceso sea autenticada y autorizada de manera dinámica. Esto minimiza el riesgo de acceso no autorizado incluso si una brecha perimetral ha ocurrido. El 3GPP ha desarrollado el informe técnico TR 33.894 titulado «Study on applicability of the zero trust security principles in mobile networks». El Grupo de Estudio 17 de la ITU ha desarrollado directrices para plataformas de control de acceso basadas en Zero Trust en redes de telecomunicaciones

- Superficies Inteligentes Reconfigurables (RIS): Las RIS pueden mejorar la dirección y propagación de las señales, haciendo más difícil que los actores no autorizados intercepten las comunicaciones. Además, pueden usarse para crear canales de comunicación más seguros y eficientes. Igualmente, tienen otra vertiente relativa a que se podrían utilizar como “inhibidores ecológicos” para atacar una comunicación legítima generando señales de interferencia sin utilizar energía interna para generarlas. 3GPP está investigando cómo RIS puede mejorar las capacidades de las antenas inteligentes y contribuir a la optimización del uso del espectro. El TR 38.838 es un documento técnico en desarrollo que trata sobre “Smart Repeaters” y otras tecnologías avanzadas de repetidores. Recientemente se ha creado un grupo específico ETSI ISG RIS (Industry Specification Group on RIS) para abordar la normalización de las superficies inteligentes reconfigurables. Este grupo está trabajando en la definición de casos de uso, requisitos técnicos y especificaciones de rendimiento para RIS. ETSI GR RIS-001 es un informe de grupo que está desarrollándose y que cubre los conceptos fundamentales, los escenarios de uso y los posibles beneficios de RIS en redes avanzadas.

- Inteligencia Artificial (IA): La IA puede mejorar significativamente la detección y mitigación de amenazas en tiempo real mediante el análisis de grandes volúmenes de datos de red y la identificación de patrones anómalos. Adicionalmente pueden desarrollarse soluciones que mitiguen ataques contra la propia infraestructura de IA integrada en las redes.

3GPP en TS 33.887 Study on the security aspects of Artificial Intelligence (AI)/Machine Learning (ML) for the Next Generation Radio Access Network (NG-RAN) empieza a tratar de identificar problemas y soluciones clave para abordar los aspectos de seguridad del empleo de técnicas AI/ML en la NG-RAN

Las normas O-RAN mejoran las normas 3GPP introduciendo el controlador inteligente de radio (RIC), un componente que controla y optimiza las funciones de la RAN. Un RIC consta de un componente casi en tiempo real (Near RT) y otro que no lo es (Non RT). Non RT es una función centralizada que, a través de aplicaciones conocidas como «rApps», proporciona un control en tiempo no real de los aspectos de la RAN, con bucles de decisión superiores a un segundo. Near RT es una función distribuida, desplegada en el extremo de la red, que, a través de otras aplicaciones conocidas como «xApps», permite la optimización y el control en tiempo casi real de los elementos de la RAN, con bucles de decisión de entre 10 milisegundos y un segundo. Dentro de RIC, O-RAN Alliance, la organización responsable de estandarizar O-RAN, ha especificado una arquitectura de IA, que describe cómo se entrenan y despliegan los modelos ML en RIC near-RT y/o no RT. Estos modelos se convertiran en nuevas superficies de ataques de seguridad. Actualmente LAUDE en su centro de innovación, esta trabajando en el desarrollo de soluciones que mitiguen, en escenarios de Open RAN, dos tipos de ataque: Input Manipulation Attack y Data Poisoning Attack que son dos de los ataques recogidos en OWASP.

En definitiva, la IA/ML también está dando y dará lugar al incremento de especificaciones por parte de los organismos de estandarización y por supuesto a nuevas directivas regulatorias.

La IA Generativa es la respuesta a la complejidad

Los recientes avances en Inteligencia Artificial (IA) generativa, como los grandes modelos lingüísticos (LLM) basados en transformadores en, han atraído la atención tambien del sector de las Telecomunicaciones. Los transformadores generativos pre-entrenados (GPT) de OpenAI y recientemente el GPT-4, han constituido la base de una serie de aplicaciones de procesamiento del lenguaje natural (PLN) avanzadas.

El marco normativo y regulatorio de la ciberseguridad de las redes 5G es muy amplio y complejo . El vasto corpus de conocimientos que consituyen y la complejidad de dichas normas han ido aumentado con el tiempo, complicando así el acceso y la gestion de la información pertinente para fabricantes y proveedores de servicios. El uso de la Inteligencia Artificial Generativa (IA) y, en particular, de los Grandes Modelos Lingüísticos (LLM), permite crear asistentes digitales que facilitan un acceso más eficaz y preciso a la información.

En la actualidad, LAUDE está trabajando en ese tipo de asistentes digitales basados de IA Generativa para las especificaciones de organismos de estandarización con un objetivo más ambicioso de abarcar otros organismos o entidades regulatorias. Estas soluciones pueden resultar muy útiles para entidades como el Centro de Operaciones de Seguridad 5G de referencia que se menciona en el artículo 41 del ENS5G y que tiene entre sus funciones el evaluar el impacto de los estándares y normativa en materia de ciberseguridad 5G, proporcionando información y asesoramiento a los responsables de formular políticas para garantizar un entorno propicio para la adopción y el desarrollo de la tecnología 5G Merece la pena resaltar otras de las ventajas de utilizar modelos de IA generativa en telecomunicaciones como la capacidad de proporcionar datos para el entrenamiento de modelos de ML, ayudar en la creación de gemelos digitales (DT), que proporcionen un entorno seguro para mejorar los modelos entrenados en Aprendizaje Reforzado. Por último puede mediante asistentes digitales y NLP permitirá obtener requisitos de usuario y convertirlos en parámetros legibles para la componente de red sobre la que se actua. TMForum describe una arquitectura de referencia para diseñar y realizar redes autónomas y en este ámbito los escenarios what-if para configuraciones de seguridad, serán más faciles de probar también usando DTs construidos mediante IA Generativa.

Certificaciones LAUDE

¿Sabías que LAUDE participa en la obtención de certificaciones? Colaboramos, desde hace años, en las certificaciones periódicas de seguridad de las redes de algunos operadores de telecomunicaciones europeos.